Trust Wallet(トラストウォレット)の最新セキュリティ脅威と対策

近年、ブロックチェーン技術の急速な普及に伴い、仮想通貨の管理ツールとして「トラストウォレット(Trust Wallet)」は多くのユーザーから高い評価を受けています。特にそのシンプルなインターフェース、多様な暗号資産への対応、そしてオープンソースの透明性が、ユーザーの信頼を獲得する要因となっています。しかし、こうした利便性の裏側には、新たなセキュリティリスクも潜んでおり、本稿ではトラストウォレットにおける最新のセキュリティ脅威と、それに対する実効性のある対策について、専門的な視点から詳細に解説します。

1. Trust Walletの基本構造と機能概要

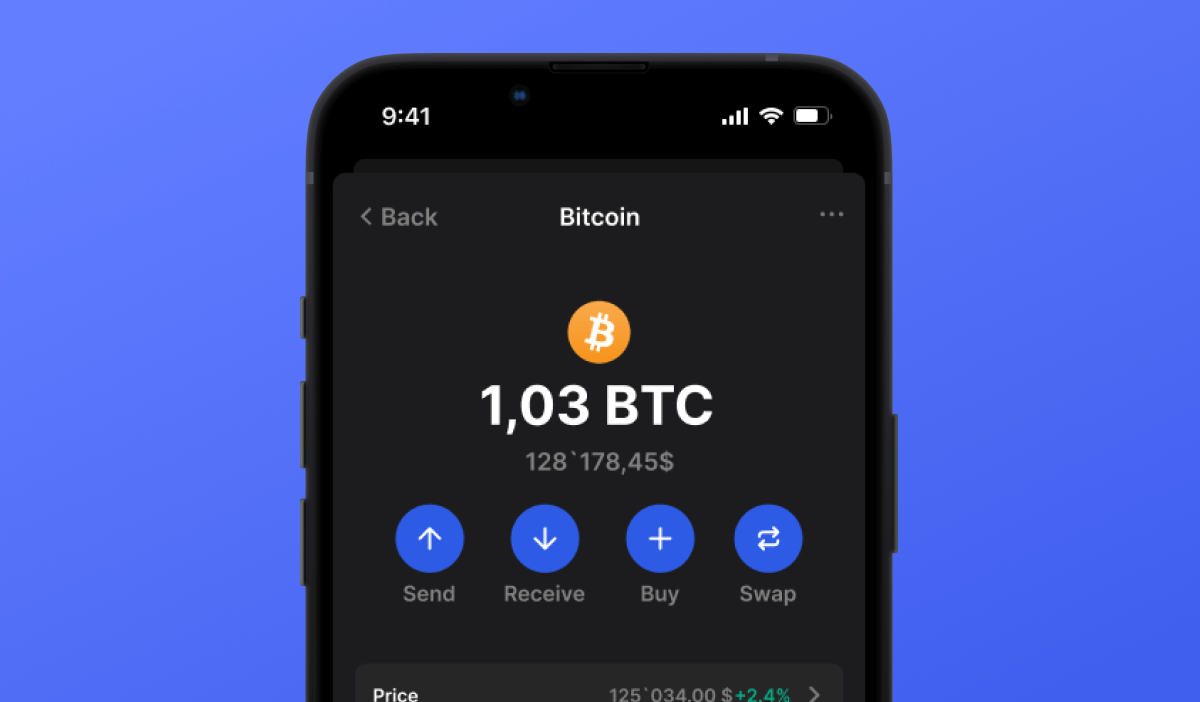

トラストウォレットは、2018年にビットコイン財団のメンバーである阮志雄(Jihoon Kim)らによって開発された、モバイル用の非中央集権型デジタルウォレットです。主にiOSおよびAndroid向けに提供されており、ユーザーは自身の鍵を完全に保持し、第三者による資金の取り出しや監視を防ぐことが可能になっています。この設計思想は「自分だけが所有する」というブロックチェーンの核心理念に忠実であり、個人の財務の自主性を尊重するものです。

主要機能としては、以下の通りです:

- 複数のブロックチェーン(Bitcoin、Ethereum、Binance Smart Chainなど)に対応

- ERC-20、ERC-721などのトークンの保存・送受信

- DeFiプラットフォームとの連携(例:Uniswap、Aave)

- NFTの管理と展示機能

- カスタムトークンの追加サポート

- ハードウェアウォレットとの接続(例:Ledger、Trezor)

これらの機能により、トラストウォレットは単なる「資産保管ツール」ではなく、「仮想通貨エコシステムの入口」としての役割を果たしています。しかしこの広範な機能性が、攻撃者にとって狙いやすい弱点にもなり得ます。

2. 最新のセキュリティ脅威の分析

2.1 クロスチェーンフィッシング攻撃(Cross-Chain Phishing)

近年注目されている脅威の一つが「クロスチェーンフィッシング」です。これは、ユーザーが異なるブロックチェーン間でトランザクションを行う際に、偽のスマートコントラクトやガス代の請求ページを装った悪意あるサイトに誘導し、秘密鍵やシードフレーズを盗み取る手法です。トラストウォレットは複数のチェーンに対応しているため、ユーザーが誤って「ETHからBNBへの移動」を実行しようとした際、偽のインターフェースにアクセスさせられるリスクがあります。

具体的な事例として、一部の悪意あるアプリケーションが「トラストウォレット統合特典」と称して、ユーザーのウォレット接続を要求する偽のWebサイトを展開しています。これらのサイトは、正規のトラストウォレットの外観を模倣しており、ユーザーが自分のシードパスフレーズを入力すると、即座に資金が不正に転送される状況が発生しています。

2.2 マルウェア搭載のアプリケーション詐欺

トラストウォレット自体は公式アプリとして公開されていますが、サードパーティのアプリストアや不明なリンクからダウンロードされた「偽のトラストウォレット」アプリが存在します。これらは、ユーザーの入力情報を傍受するマルウェアを内蔵しており、特に中国や東南アジア地域で頻繁に報告されています。

攻撃者は、ユーザーが「最新版アップデートが必要です」といった警告を表示させることで、偽のダウンロードリンクをクリックさせる戦略を採用しています。実際のトラストウォレットはGoogle Play StoreおよびApple App Storeでのみ公式配信されており、他のストアからのインストールは重大なリスクを伴います。

2.3 シードフレーズの漏洩と物理的盗難

トラストウォレットは、ユーザーが独自に生成する12語または24語のシードフレーズ(バックアップパスワード)を基盤としています。このシードフレーズは、ウォレットのすべての鍵を復元できる唯一の情報であるため、極めて機密性が高いです。しかし、多くのユーザーが紙に書き出したシードフレーズを家の中のどこかに置いたり、スマートフォンのメモ帳に記録したりするケースが多く、これが物理的盗難や家庭内の不審なアクセスの原因となっています。

さらに、オンライン上でシードフレーズを共有する「SNSでの晒し」や、写真撮影による画像認識による推測も報告されています。このような行動は、あらゆる種類のハッキング攻撃の初期段階となり得ます。

2.4 インターフェースの見せかけの脆弱性

トラストウォレットのユーザーインターフェースは、非常に洗練されていますが、その美しさが逆に「信頼感の錯覚」を生むことがあります。例えば、トランザクションの確認画面で「ガス料金が低すぎます」という警告が表示されると、ユーザーは焦って「そのまま送信する」ことを選択してしまう傾向があります。この心理的圧力を利用した攻撃者が、わずかなガス料金差を利用して、トランザクションの改ざんや資金の不正移動を試みるケースも確認されています。

また、スマートコントラクトのコードが複雑な場合、ユーザーが「何をしているのか」を正確に理解できない状態で承認ボタンを押すことがあり、これが「承認スキミング(Approve Skimming)」という攻撃の温床となります。

3. 対策策の詳細と実践ガイド

3.1 正規アプリの使用とアップデート管理

最も基本的な対策は、公式ストアからのみトラストウォレットをインストールすることです。Google Play StoreおよびApple App Storeの「Trust Wallet by Binance」の公式ページを必ず確認し、開発者名が「Binance Pte. Ltd.」であることを確認してください。サードパーティのアプリストアやウェブサイトからのダウンロードは絶対に避けるべきです。

また、定期的にアプリの更新を実施し、セキュリティパッチを適用することが重要です。自動更新機能を有効にしておくことで、未知の脆弱性への対応を迅速に行えます。

3.2 シードフレーズの安全な保管方法

シードフレーズは、インターネット上に記録しないこと。スマホのメモやクラウドストレージ、メールなどに保存することは厳禁です。理想的な保管方法は、金属製のシードキーボックス(例:Ledger Vault、Bitkey)を使用して、火災や水害から守られた場所に保管することです。

また、シードフレーズの記録時には、一度に全部を書き出さず、毎回少しずつ分けて記憶させる「分散記憶法」も有効です。これにより、一括で盗まれるリスクを大幅に低下させられます。

3.3 トランザクションの確認プロセスの徹底

トラストウォレットでトランザクションを実行する際は、以下のステップを必ず確認してください:

- 送信先アドレスの完全一致の確認(文字列の末尾までチェック)

- 送金額の正確性の再確認(小数点以下の桁数も含む)

- ガス料金の合理性の判断(通常より高額な場合は警戒)

- スマートコントラクトの承認内容の理解(「Approve」ボタンの意味を把握)

特にスマートコントラクトの承認は、一度許可すると、相手側が任意の量のトークンを引き出すことができるため、慎重な判断が不可欠です。

3.4 二要素認証(2FA)とハードウェアウォレットの活用

トラストウォレット自体は2FAを標準搭載していませんが、ユーザーが使用する外部サービス(例:Binance、Coinbase)に対して2FAを設定することで、全体的なセキュリティレベルを向上させることができます。また、重要な資産を持つユーザーは、ハードウェアウォレットとの併用を強く推奨します。

ハードウェアウォレットは、シードフレーズを物理的に隔離し、常にオフラインで鍵を管理するため、オンライン上のマルウェアやフィッシング攻撃から完全に保護されます。トラストウォレットはハードウェアウォレットとの接続をサポートしており、安全性と利便性の両立が可能です。

3.5 感染疑いの兆候の早期発見

以下のような症状が現れた場合は、すぐにウォレットの利用を停止し、セキュリティ調査を実施してください:

- 予期しないトランザクションの発生

- アプリの動作異常(起動遅延、クラッシュ)

- 通知の不審な変化(不要な通知が届く)

- ブラウザのポップアップや怪しいサイトへのリダイレクト

このような兆候が見られたら、まず既存のウォレットを「読み取り専用」モードに切り替え、新しいウォレットを作成して資産を移動する必要があります。

4. 組織的・制度的対策の必要性

個人ユーザーだけでなく、企業や投資ファンドにおいても、トラストウォレットの運用に関するセキュリティポリシーの策定が求められます。例えば、従業員が個人のウォレットで業務に関連する資産を扱うことは、内部監査の観点からもリスクを伴います。そのため、企業レベルでの「デジタル資産管理ガイドライン」の整備が不可欠です。

また、教育プログラムの導入も重要です。定期的なセキュリティ研修を通じて、フィッシング攻撃のパターンやシードフレーズの危険性についての知識を浸透させることで、人的ミスによる損失を防止できます。

5. 結論