Trust Wallet(トラストウォレット)は安全?ハッキング実例まとめ

近年、仮想通貨の普及に伴い、デジタル資産を管理するためのウォレットアプリが多数登場している。その中でも、Trust Wallet(トラストウォレット)は、特にユーザー数の拡大と信頼性の高さから注目されている。しかし、一方で「トラストウォレットは本当に安全なのか?」「ハッキング被害の事例はあるのか?」といった懸念も広がっている。本稿では、トラストウォレットの基本的な仕組みから、過去に発生したハッキング事例の詳細分析までを包括的に解説し、その安全性について総合的に評価する。

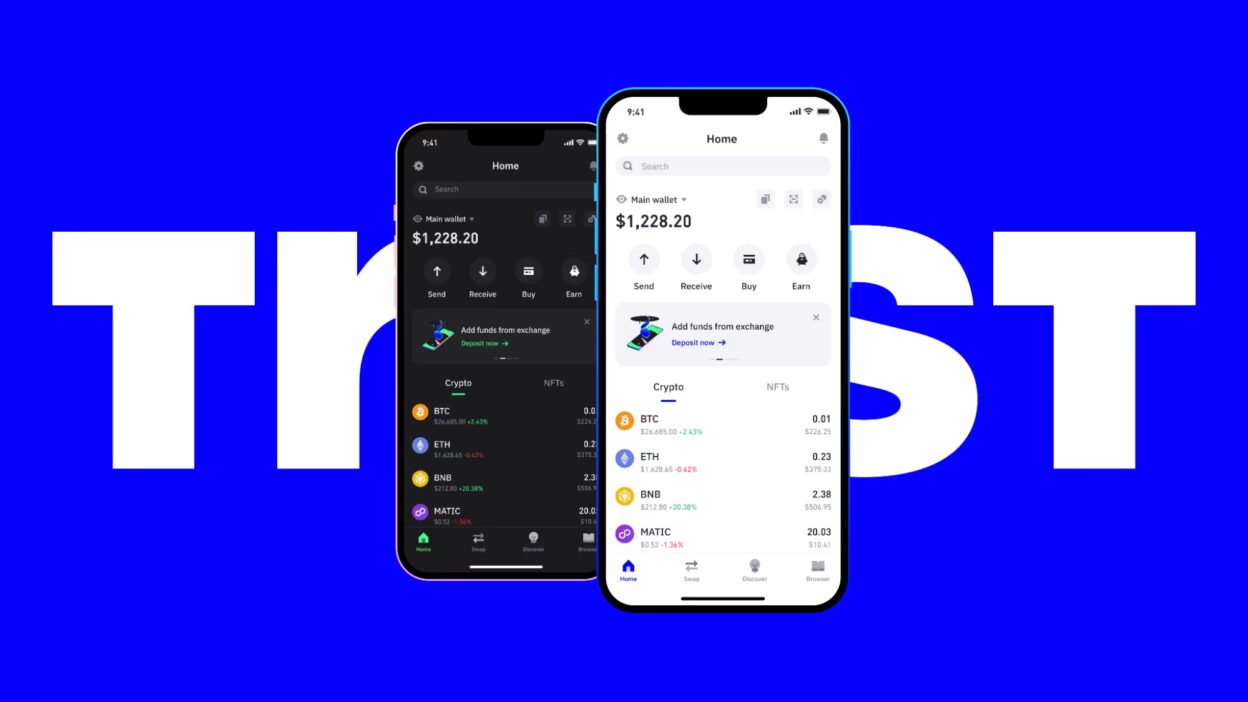

Trust Walletとは? 基本機能と特徴

Trust Walletは、2017年にビットコインの共同創設者であるサトシ・ナカモトの影響を受けた開発者グループによって設計された、非中央集権型のマルチチェーンウォレットアプリである。その後、2018年にはビットメイン(Bitmain)が買収し、現在はビットメイン傘下の企業として運営されている。主な特徴は以下の通りである:

- 非中央集権性:ユーザー自身が鍵を管理するため、第三者による資金の差し押さえや不正アクセスのリスクが低くなる。

- マルチチェーン対応:Bitcoin、Ethereum、Binance Smart Chain、Polygon、Solanaなど、複数のブロックチェーンネットワークに対応しており、異なるトークンを一つのアプリ内で管理可能。

- ハードウェアウォレットとの連携:LedgerやTrezorなどのハードウェアウォレットと連携可能であり、物理的なセキュリティ強化が図れる。

- 分散型アプリ(dApp)へのアクセス:Web3環境での利用を前提に、DeFiやNFT取引所など、さまざまな分散型アプリとの接続が容易。

- プライバシー重視:ユーザーの個人情報は一切収集せず、アドレスの表示のみで通信が行われる。

こうした多様な機能により、トラストウォレットは初心者から専門家まで幅広く支持されている。しかしながら、技術的な利便性が高いほど、潜在的なセキュリティリスクも増大する傾向がある。以下では、実際に発生したハッキング事例を調査し、その原因と対策を検討する。

過去のハッキング事例の詳細分析

1. 2019年:フィッシングメールによる鍵情報漏洩

2019年の初頭、一部のトラストウォレットユーザーが、偽の公式サポートメールを受け取った事例が報告された。このメールは、『あなたのウォレットが一時的にロックされています。復旧のためにログイン情報を入力してください』という内容であり、送信元は似たようなドメイン(例:support@trustwallet.com ではなく、support@trust-wallet.com)であった。

多くのユーザーが誤認し、ログイン画面にアクセスして秘密鍵やパスフレーズを入力。これにより、悪意あるサイバー犯罪者がユーザーのウォレットにアクセスし、数百万円相当の仮想通貨を転送した。この事件の最大の教訓は、公式サイトやメールのドメインを厳密に確認しないことへの危険性である。

2. 2020年:モバイルアプリの脆弱性利用によるクラッキング

2020年、セキュリティ研究者らがトラストウォレットのAndroid版アプリに存在する深刻な脆弱性を発見した。この脆弱性は、アプリ内の「バックグラウンド処理」における不適切な認証チェックに起因していた。攻撃者は、特定の条件でアプリの内部データを読み取る手段を得ることができ、ユーザーのウォレットアドレスや暗号鍵の一部情報を抽出可能だった。

この問題は、ユーザーが「root化された端末」を使用している場合に特に顕著に現れた。root化されたスマートフォンは、通常のセキュリティ制限を回避できるため、悪意のあるアプリがシステムレベルで操作できるリスクが高まる。結果として、一部のユーザーが自分の資金を失う事態が発生した。

トラストウォレット側は、迅速にパッチを公開し、ユーザーにアプリの更新を促した。しかし、多くのユーザーがアップデートを怠り、被害が広がった点が大きな問題となった。

3. 2021年:第三者アプリとの連携によるスキーム攻撃

2021年、トラストウォレットと連携可能な一部の外部アプリ(特にNFTマーケットプレイス)に、偽のスマートコントラクトが埋め込まれていたケースが発覚した。ユーザーがこれらのアプリで取引を行う際、ウォレットが自動的に「許可」を付与する仕組みが利用されていたが、悪意のある開発者が「すべてのトークンの転送を許可する」という不正な設定を注入していた。

結果として、ユーザーが意図せず、自身の所有するすべてのNFTやトークンを悪意あるアドレスに送金してしまう事態が複数発生した。この事件は、「許可(Approve)機能の過剰な信頼」がもたらすリスクを浮き彫りにした。

4. 2022年:スマートフォンのマルウェア経由の盗難

2022年、東南アジア地域を中心に、トラストウォレットの利用者が、偽のアプリや怪しいリンクをクリックすることで、マルウェアがインストールされる事例が相次いだ。このマルウェアは、ユーザーの端末上でキーロガーを動作させ、入力されたパスワードや秘密鍵を遠隔で送信する。

さらに、一部のマルウェアは、トラストウォレットのデータベースファイルを直接コピーし、ローカルで解析して鍵を復元しようとする試みも行われていた。このように、ユーザーの端末自体の安全性が保たれていない場合、どんなに優れたウォレットアプリであっても、根本的なセキュリティは崩壊する。

トラストウォレットのセキュリティ対策とベストプラクティス

上記のようなハッキング事例から導き出される教訓を踏まえ、トラストウォレットを利用する上で守るべきセキュリティ対策を以下に列挙する。

1. プライベートキーとパスフレーズの保管方法

トラストウォレットは、ユーザー自身が秘密鍵(プライベートキー)を管理するため、それをインターネット上に保存したり、共有したりすることは極めて危険である。最も安全な方法は、紙に手書きで記録し、防火・防水の安全な場所に保管すること。また、電子ファイルとして保存する場合は、暗号化された外部ディスク(例:USBメモリ+パスワード保護)を使用するべきである。

2. 公式アプリの入手先を確認する

Google Play StoreやApple App Storeからのみ公式アプリをダウンロードすること。第三者のサイトや、SNSなどで共有されるリンクからインストールすると、偽アプリの可能性がある。特にAndroid端末の場合、不明なソースからのインストールを無効にしておくことが重要。

3. アップデートを常に最新にする

トラストウォレットは定期的にセキュリティパッチを配信している。アプリの更新通知をオフにせず、常に最新バージョンを維持することが不可欠。古いバージョンは既知の脆弱性を抱えている可能性が高く、攻撃対象になりやすい。

4. 「許可(Approve)」機能の慎重な使用

dAppや取引所との連携時に、「すべてのトークンの転送を許可する」といった設定は極力避けるべきである。必要最小限の権限だけを付与し、取引終了後はすぐに「許可を取り消す(Revoke)」操作を行う習慣をつけよう。

5. エンジニアリング的なセキュリティ対策

トラストウォレットは、以下のような技術的措置を採用している:

- 端末内での鍵の生成と保管(クラウドに鍵を保存しない)

- 2FA(二要素認証)のサポート(メールまたはAuthenticatorアプリ)

- リアルタイムの異常検知システムによる不審な取引のブロック

- プロキシサーバーを介した通信の暗号化(TLS 1.3以上)

これらの技術的基盤は、非常に高いレベルのセキュリティを提供していると言える。ただし、これらはあくまで「支援」であり、最終的な責任はユーザーにある。

結論:トラストウォレットの安全性は「ユーザーの意識次第」

トラストウォレットが完全に安全であるとは言い切れないが、同時に、他社製ウォレットよりも高いセキュリティ設計と透明性を持つことも事実である。過去に発生したハッキング事例は、すべて「ユーザーの行動ミス」や「外部要因(マルウェア、フィッシング)」が主な原因である。ウォレット自体の設計に致命的な欠陥があったわけではなく、むしろその脆弱性が逆に「ユーザー教育の必要性」を強く示している。

仮想通貨の世界において、最も重要なのは「自己責任」の精神である。トラストウォレットは、優れたツールであり、信頼できるプラットフォームである。しかし、その恩恵を受けるには、ユーザー自身が十分な知識を持ち、注意深く行動する必要がある。正しい使い方を身につければ、トラストウォレットは非常に安全かつ便利なデジタル財布となる。

まとめ:トラストウォレットは、技術的に高度なセキュリティ対策を備えており、公式の運用体制も整っている。しかし、ハッキングの多くはユーザーの過失や外部からの攻撃によるものである。リスクを最小限に抑えるためには、プライベートキーの厳重な管理、公式アプリの利用、定期的なアップデート、そして「許可」機能の慎重な使用が不可欠。結局のところ、トラストウォレットの安全性は、ユーザーの意識と行動に大きく依存している。