イーサリアム(ETH)が抱えるセキュリティリスクと対策方法

イーサリアムは、分散型アプリケーション(DApps)の構築と実行を可能にする革新的なブロックチェーンプラットフォームです。しかし、その複雑なアーキテクチャと急速な進化は、様々なセキュリティリスクを孕んでいます。本稿では、イーサリアムが抱える主要なセキュリティリスクを詳細に分析し、それらに対する効果的な対策方法を専門的な視点から解説します。

1. スマートコントラクトの脆弱性

イーサリアムの核心をなすスマートコントラクトは、自動的に実行されるコードであり、一度デプロイされると変更が困難です。この性質が、脆弱性の発見と修正を遅らせ、攻撃者にとって格好の標的となります。代表的な脆弱性としては、以下のものが挙げられます。

- Reentrancy(リエントランシー): コントラクトが外部コントラクトを呼び出す際に、制御が戻る前に再度同じ関数が呼び出されることで、資金を不正に引き出す攻撃。

- Integer Overflow/Underflow(整数オーバーフロー/アンダーフロー): 整数型の変数が、表現可能な範囲を超えて値を増加または減少させることで、予期せぬ動作を引き起こす攻撃。

- Timestamp Dependence(タイムスタンプ依存): ブロックのタイムスタンプに依存したロジックが、マイナーによる操作によって悪用される攻撃。

- Denial of Service (DoS)(サービス拒否): コントラクトの機能を停止させたり、利用を困難にしたりする攻撃。

- Front Running(フロントランニング): 未承認のトランザクションを監視し、有利な条件で先にトランザクションを実行することで利益を得る攻撃。

これらの脆弱性を防ぐためには、厳格なコードレビュー、形式検証、自動脆弱性スキャンツールの利用が不可欠です。また、セキュリティに配慮したプログラミングパターン(Checks-Effects-Interactionsパターンなど)を採用することも重要です。

2. 51%攻撃

イーサリアムはプルーフ・オブ・ワーク(PoW)からプルーフ・オブ・ステーク(PoS)への移行を進めていますが、PoW時代には51%攻撃のリスクが存在しました。これは、ネットワークのハッシュパワーの過半数を掌握した攻撃者が、トランザクションの改ざんや二重支払いを実行できる攻撃です。PoSへの移行により、51%攻撃のコストは大幅に上昇しましたが、依然としてリスクはゼロではありません。PoSにおける攻撃は、ステークの過半数を掌握することで実行可能となり、経済的なインセンティブとペナルティによって抑制されます。

3. ガス料金の変動とDoS攻撃

イーサリアムでは、トランザクションの実行にガス料金を支払う必要があります。ネットワークの混雑状況に応じてガス料金は変動し、高騰することがあります。このガス料金の変動を利用したDoS攻撃も存在します。攻撃者は、高額なガス料金を設定したトランザクションを大量に送信することで、ネットワークを混雑させ、他のユーザーのトランザクションの処理を遅延させたり、失敗させたりすることができます。

この対策として、EIP-1559の導入により、ガス料金のメカニズムが改善されました。EIP-1559では、ベースフィーとプライオリティフィーが導入され、ベースフィーは自動的に調整されることで、ガス料金の予測可能性が向上しました。また、プライオリティフィーは、トランザクションの優先度を上げるために使用され、DoS攻撃に対する耐性を高める効果があります。

4. ウォレットのセキュリティ

イーサリアムの資産を管理するためのウォレットは、セキュリティ上の重要なポイントです。ウォレットには、ソフトウェアウォレット、ハードウェアウォレット、ペーパーウォレットなど、様々な種類があります。ソフトウェアウォレットは、PCやスマートフォンにインストールするタイプのウォレットであり、利便性が高い反面、マルウェアやフィッシング詐欺のリスクにさらされやすいという欠点があります。ハードウェアウォレットは、オフラインで秘密鍵を保管するタイプのウォレットであり、セキュリティが高い反面、価格が高いという欠点があります。ペーパーウォレットは、秘密鍵を紙に印刷して保管するタイプのウォレットであり、最もセキュリティが高い反面、紛失や破損のリスクがあります。

ウォレットのセキュリティを確保するためには、以下の対策が重要です。

- 強力なパスワードの設定: 推測されにくい、複雑なパスワードを設定する。

- 二段階認証の有効化: パスワードに加えて、SMS認証やAuthenticatorアプリなどの二段階認証を有効にする。

- フィッシング詐欺への警戒: 不審なメールやウェブサイトに注意し、個人情報を入力しない。

- ソフトウェアのアップデート: ウォレットソフトウェアを常に最新の状態に保つ。

- 秘密鍵の厳重な保管: 秘密鍵を安全な場所に保管し、決して他人に教えない。

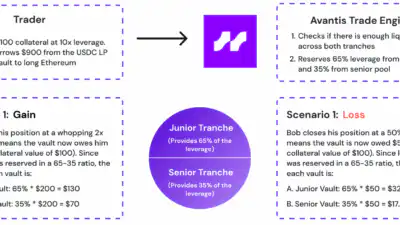

5. DeFi(分散型金融)プラットフォームのリスク

イーサリアム上で構築されたDeFiプラットフォームは、従来の金融サービスに比べて高い利回りや透明性を提供しますが、同時に様々なセキュリティリスクを抱えています。DeFiプラットフォームの脆弱性、スマートコントラクトのバグ、オラクル(外部データソース)の信頼性、インパーマネントロス(流動性提供による損失)などが主なリスクとして挙げられます。

DeFiプラットフォームを利用する際には、以下の点に注意する必要があります。

- プラットフォームの信頼性: 開発チームの評判、監査の有無、コミュニティの活動状況などを確認する。

- スマートコントラクトの監査: 信頼できる第三者機関によるスマートコントラクトの監査結果を確認する。

- リスクの理解: インパーマネントロスなどのリスクを十分に理解する。

- 少額からの利用: 最初は少額から利用し、プラットフォームの動作を確認する。

6. ブリッジのリスク

異なるブロックチェーン間で資産を移動するためのブリッジは、DeFiエコシステムにおいて重要な役割を果たしていますが、セキュリティ上の脆弱性が指摘されています。ブリッジは、通常、ロックされた資産を別のチェーン上で表現する「ラップドトークン」を発行することで機能します。このプロセスにおいて、ブリッジのスマートコントラクトやバリデーターが攻撃されるリスクがあります。過去には、複数のブリッジがハッキングされ、多額の資産が盗難される事件が発生しています。

ブリッジのリスクを軽減するためには、以下の対策が重要です。

- マルチシグネチャの採用: ブリッジの管理に複数の署名が必要となるマルチシグネチャを採用する。

- 監査の実施: ブリッジのスマートコントラクトを信頼できる第三者機関に監査してもらう。

- 分散化: ブリッジのバリデーターを分散化し、単一障害点を排除する。

7. その他のリスク

上記以外にも、イーサリアムには様々なセキュリティリスクが存在します。例えば、Sybil攻撃(多数のアカウントを作成してネットワークを支配する攻撃)、Dusting攻撃(少額のETHを大量のアドレスに送信してユーザーを追跡する攻撃)、MEV(Miner Extractable Value)(マイナーがトランザクションの順序を操作して利益を得る行為)などが挙げられます。

まとめ

イーサリアムは、革新的なブロックチェーンプラットフォームでありながら、様々なセキュリティリスクを抱えています。これらのリスクを理解し、適切な対策を講じることは、イーサリアムエコシステムの健全な発展にとって不可欠です。スマートコントラクトの脆弱性対策、51%攻撃への備え、ガス料金の変動への対応、ウォレットのセキュリティ強化、DeFiプラットフォームのリスク管理、ブリッジのセキュリティ対策など、多岐にわたる対策を総合的に実施することで、イーサリアムのセキュリティレベルを向上させることができます。今後も、イーサリアムの開発コミュニティは、セキュリティに関する研究開発を継続し、より安全で信頼性の高いプラットフォームを構築していく必要があります。